Nastavení NAT na Mikrotik routeru

Bez ohledu na to, jaký MikrotTik router máte, jeho operační systém a správcovské rozhraní Router OS je vždy stejné. Tato wiki page popisuje funkci a nastavení NAT.

Co je NAT?

NAT (Network Address Translation) je funkce, která se běžně používá v síťových zařízeních. Tato funkce umožňuje více zařízením v lokální síti (LAN) sdílet jednu veřejnou IP adresu pro přístup k internetu.

Jaké jsou hlavní účely NAT?

- Zachování veřejných IP adres:NAT umožňuje více zařízením používat jednu veřejnou IP adresu a tím redukovat potřebu více veřejných IP adres (bez NAT by bylo nutné mít unikátní veřejnou IP adresu pro každé zařízení připojené k internetu). To je zvláště důležité v éře IPv4, kde je počet dostupných veřejných adres omezený.

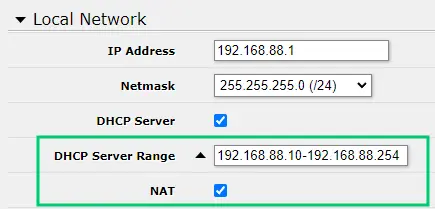

Rychlé nastavení lokální sítě na adrese http://192.168.88.1/webfig/#Quick_Set. Aktivní DHCP server zajišťuje, že připojeným počítačům bude IP adresa (ze specifikovaného rozsahu adres) přiřazena automaticky.

Rychlé nastavení lokální sítě na adrese http://192.168.88.1/webfig/#Quick_Set. Aktivní DHCP server zajišťuje, že připojeným počítačům bude IP adresa (ze specifikovaného rozsahu adres) přiřazena automaticky. - Zabezpečení: NAT poskytuje určitou úroveň zabezpečení tím, že skrývá interní IP adresy zařízení v lokální síti před vnějším světem. To ztěžuje potenciálním útočníkům identifikaci a přímý přístup k jednotlivým zařízením v síti.

- Zjednodušení správy sítě: NAT usnadňuje správu sítě tím, že odděluje interní síťovou strukturu od externího internetového prostředí. Administrátorům sítě to umožňuje měnit interní adresy bez nutnosti upravovat nastavení na veřejném internetu.

Kde najdu NAT pravidla v RouterOS?

- V terminálu:

/ip/firewall/nat. Výpis příkazemprint. - Ve Webfig/Winbox: sekce

IP→Firewall→ záložkaNAT, respektive v rámci Webfig url adrese http://192.168.88.1/webfig/#IP:Firewall.NAT.

Přidání NAT pravidla v RouterOS

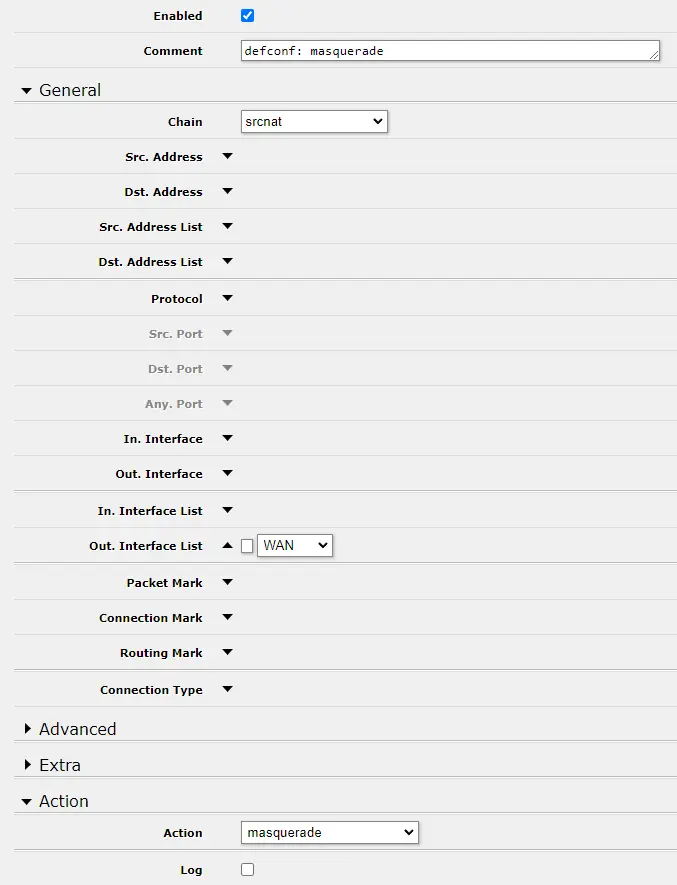

- V záložce

NATnabídkyIP/Firewall, klikněte na tlačítko "Add New" nebo "+" pro vytvoření nového pravidla. - Než se pustíte do konfiguračních změn, zvažte aktivaci

Safe Módu. - Konfigurace typického pravidla může vypadat následujícím způsobem:

- Chain: Zvolte "srcnat" pro zdrojové (source) NAT (pro internetový provoz odcházející z vaší sítě) nebo "dstnat" (destination) pro cílové NAT (pro příchozí provoz).

- Out. Interface: Vyberte venkovní rozhraní (např. WAN) pro srcnat pravidla.

- Action: Nastavte na "masquerade", což je běžně používaný typ NAT pro sdílení internetu.

- Další nastavení: Můžete specifikovat zdrojové IP adresy, porty a další podmínky podle potřeby vaší sítě, např::

- Při IP aliasování (více veřejných IP adres na jednom LAN kabelu), v rámci

Src. Addressspecifikovat rozsah IP adres, které mají být přiřazeny ke konkrétní veřejné IP. V tomto případě volteActionna typsrc-nata veřejnou IP adresu používanou pro daný rozsah IP adres vložte do poleTo Addresses.

- Při IP aliasování (více veřejných IP adres na jednom LAN kabelu), v rámci

Defaultní NAT pravidlo na http://192.168.88.1/webfig/#IP:Firewall.NAT.1

Defaultní NAT pravidlo na http://192.168.88.1/webfig/#IP:Firewall.NAT.1

Přehled NAT akcí

dst-nat(Destination NAT): se používá pro přesměrování příchozího provozu z veřejné IP adresy na specifickou interní IP adresu a port - například pro přesměrování HTTP provozu z veřejné IP adresy na interní webový server.src-nat(Source NAT): se používá pro změnu zdrojové IP adresy odchozího provozu, typicky pro změnu interních IP adres na veřejnou IP adresu při přístupu na internet.masquerade: je speciální formasrc-nat, která automaticky používá IP adresu rozhraní, přes které odchází provoz, jako zdrojovou IP pro NAT.

Důležitost pořadí NAT pravidel

Obdobně jako u Filter Rules a dalších, datový paket jde v pořadí shora dolů a jakmile je odbaven, na další pravidla v pořadí již nepostupuje.

TIP: Používáte-li VPN k přístupu k routeru, mějte NAT pravidlo pro VPN na prvním místě. Out. Interface pro VPN by mělo být bez specifikace portu.

Správa IP adres na úrovni portů

Poskytovatelé internetového připojení za poplatek umožňují přiřazení více veřejných IPv4 adres. Na úrovni routeru je poté možné tyto adresy skrze NAT přiřadit k jednotlivým portům, respektive k nim připojeným zařízením. Přiřazené veřejné adresy je nutné mít v přidané v routeru.

/ip address

add address=veřejná_IP_1/Netmask_CIDR interface=ether1

add address=veřejná_IP_2/Netmask_CIDR interface=ether1Směrování provozu skrze router se nastavuje pomocí NAT pravidel. Každé NAT pravidlo směruje určitý typ provozu na specifické vnitřní IP adresy a porty. Pro příchozí spojení jde o "Destination NAT" (dstnat), pro odchozí poté o "Source NAT" (srcnat).

Nastavení DstNAT

Předpokládejme, že máte skrze LAN porty v routeru připojena 2 zařízení, přičemž chcete, aby každé používalo svoji přidělenou veřejnou IP adresu.

/ip firewall nat add chain=dstnat dst-address=veřejná_IP_1 protocol=tcp action=dst-nat to-addresses=vnitřní_IP_1 add chain=dstnat dst-address=veřejná_IP_2 protocol=tcp action=dst-nat to-addresses=vnitřní_IP_2veřejná_IP_1aveřejná_IP_2nahraďte od vašeho ISP přiřazenými veřejnými IP adresamivnitřní_IP_1avnitřní_IP_2nahraďte adresami zařízení ve vaší lokální síti, na která chcete provoz přesměrovat.

V případě specifikace výše, jakýkoli příchozí provoz na jakémkoli portu směřovaný na veřejnou IP adresu bude přesměrován bez jakékoli kontroly dále. Bezpečnostním standardem je povolení pouze určitých portů. Zde je příklad, jak toho dosáhnout pro HTTP (port

80) a HTTPS (port443) traffic:add chain=dstnat dst-address=veřejná_IP_1 protocol=tcp dst-port=80 action=dst-nat to-addresses=vnitřní_IP_1 to-ports=80 add chain=dstnat dst-address=veřejná_IP_1 protocol=tcp dst-port=443 action=dst-nat to-addresses=vnitřní_IP_1 to-ports=443 add chain=dstnat dst-address=veřejná_IP_2 protocol=tcp dst-port=80 action=dst-nat to-addresses=vnitřní_IP_2 to-ports=80 add chain=dstnat dst-address=veřejná_IP_2 protocol=tcp dst-port=443 action=dst-nat to-addresses=vnitřní_IP_2 to-ports=443- Attributy

to-portss parametry80a443označují porty na vnitřních zařízeních, na které má být provoz přesměrován.

V rámci

dstnatje nutné exaktně specifikovat každý port, který je koncovým zařízením využíván (potřebuje pro možnost komunikace s vnějším světem).Nastavení SrcNAT

Analogicky k případu výše, máme 2 IPv4 adresy a potřebujeme zajistit, že každé zařízení bude odesílat packety pod jemu přiřazenou IP adresou.

/ip firewall nat add action=src-nat chain=srcnat src-address=vnitřní_IP_1_nebo_subnet out-interface=WAN_rozhraní to-addresses=veřejná_IP_1 add action=src-nat chain=srcnat src-address=vnitřní_IP_2_nebo_subnet out-interface=WAN_rozhraní to-addresses=veřejná_IP_2WAN_rozhraníje typickyether1

Nastavení Port forwardingu pro možnost vzdáleného přístupu ke každému zařízení za routerem

Veškerá zařízení za routerem se navenek tváří jako jedna IP adresa - veřejná IP adresa routeru. Pro vzdálené připojení ke konkrétnímu zařízení umístěnému za tímto routerem tedy není možné použít specifickou veřejnou IP adresu (nemá-li přiřazenou vlastní). Namísto toho, lze odkazovat na konkrétní port routeru na dané IP adrese. Tato vlastnost je umožněna po nastavení port forwardingu (přesměrování portů).

- Zjištění Lokálních IP Adres Počítačů - typicky 192.168.X.X. ze seznamu v sekci

IP/APR(http://192.168.88.1/webfig/#IP:ARP) - Přejití do sekce

IP/Firewall→ záložkyNAT(http://192.168.88.1/webfig/#IP:Firewall.NAT) na RouterOS - Nastavení Port forwardingu se nastavuje skrze NAT pravidlo. Specifikujte NAT pravidlo pro každý počítač, ke kterému chcete umožnit přístup.

/ip firewall nat add chain=dstnat dst-address=veřejná_IP protocol=tcp dst-port=5900 in-interface=PORT_int action=dst-nat to-addresses=vnitřní_IP_1 to-ports=22- Chain: Vyberte "dstnat".

- Dst. Address: Zadejte veřejnou IP adresu routeru (nebo ponechte prázdné, pokud je dynamická).

- Protocol: Zvolte

tcp - Dst. Port: Zadejte port, na který chcete přesměrovat provoz. Tento port by měl být unikátní pro každý počítač (např. 5900 pro první počítač, 5901 pro druhý atd.).

- In. Interface: Vyberte veřejné rozhraní routeru (např. ether1).

- Action: Zvolte "dst-nat".

- To Addresses: Zadejte lokální IP adresu cílového počítače.

- To Ports: Zadejte port, který je používán pro vzdálený přístup na tomto počítači (např. 3389 pro RDP na Windows, 22 pro SSH atd.).

- Ujistěte se, že vaše Firewall konfigurace (

IP/Firewall) umožňuje vyžadovaný typ provozu (RDP/SSH) pro dané porty

Pro připojení ke konkrétnímu počítači, použijte veřejnou IP adresu Mikrotik routeru a specifický port, který jste nastavili pro daný počítač.