Nastavení VPN na MikroTik routeru

Bez ohledu na to, jaký MikrotTik router máte, jeho operační systém a správcovské rozhraní Router OS je vždy stejné. Tato wiki page popisuje, jak nastavit a aktivovat VPN na zařízeních MikroTik router tak, aby z výhod VPN čerpala veškerá zařízení připojená do sítě skrze tento router.

Co je VPN a k čemu slouží?

VPN (Virtual Private Network) je technologie, která umožňuje vytvořit zabezpečené a šifrované spojení mezi dvěma (a více) body přes veřejnou síť, jako je internet. Slouží k ochraně vašeho soukromí, zabezpečení dat a anonymitě při komunikaci a procházení internetem.

Hlavní benefity používání VPN jsou:

- Zabezpečení dat: VPN šifruje vaše datové přenosy, což znamená, že i když někdo zachytí vaše internetové aktivity, nebude schopen je dešifrovat a číst.

- Anonymita a soukromí: VPN skrývá vaši IP adresu (identifikační číslo vašeho zařízení na internetu), což utají vaši geografickou polohu a identitu. To je užitečné například při blokování obsahu na základě geografické polohy.

- Přístup k omezenému obsahu: VPN vám může umožnit přistupovat k obsahu, který je jinak dostupný pouze v určitých zemích. Stačí si zvolit server v té zemi, a zdá se, že se k internetu připojujete z tamní lokace.

- Ochrana na veřejných Wi-Fi sítích: VPN může být užitečný, pokud se připojujete k veřejným Wi-Fi sítím (např. v kavárnách, letištích). Pomáhá zamezit potenciálním hrozbám, jako jsou útoky hackerů.

- Firewallová ochrana: VPN může fungovat i jako další vrstva ochrany proti škodlivému provozu, protože mnoho VPN služeb má zabudované funkce firewalu.

Proč mít VPN na úrovni routeru (tzv. router-level VPN)?

- Ochrana všech zařízení: Když máte VPN nastavený přímo na routeru, všechna zařízení připojená k tomuto routeru automaticky využívají VPN, aniž byste museli konfigurovat VPN na každém jednotlivém zařízení zvlášť. To zahrnuje i zařízení, jako jsou televize, herní konzole, chytré domácí zařízení atd.

- Jednodušší správa: Nemusíte se starat o konfiguraci a udržování VPN na každém zařízení zvlášť. Stačí nastavit VPN na routeru a je hotovo.

- Úroveň ochrany pro celou domácí síť: Router-level VPN poskytuje ochranu na úrovni celé domácí sítě, což je užitečné zejména v prostředí, kde je více zařízení připojeno k síti.

- Zabezpečení pro zařízení bez možnosti VPN: Některá zařízení, jako jsou některé chytré televize nebo zařízení s omezenými nastaveními, nemusí mít možnost nastavit VPN. Router-level VPN umožní těmto zařízením využívat ochranu VPN bez ohledu na jejich schopnosti.

Je však důležité poznamenat, že router-level VPN nemusí být vhodný pro každého a může ovlivnit rychlost a výkon vaší sítě. Navíc, pokud nechcete, aby veškerá komunikace vašich zařízení procházela přes VPN, může být konfigurace složitější.

VPN a vliv na rychlost internetu

Následující testy byly provedeny prostřednictvím webu https://rychlost.cz/. Testy byly vykonávány na zařázení Macbook Air připojeného do internetové sítě prostřednictvím 5G Wifi z routeru Mikrotik. Mikrotik router byl do 100MBit sítě napojen prostřednictvím optického kabelu. V případě aktivní VPN, v obou případech se využíval nejbližší VPN server. VPN klient byl spuštěn jak na úrovni routeru, tak i testovacího počítače. V obou případech se připojovalo k rozdílénmu VPN serveru umístěnému v témže městě.

| Režim připojení | Ping [ms] | Download [Mbit/s] | Upload [Mbit/s] | IP adresa |

|---|---|---|---|---|

| Žádná VPN | 7 | 104 | 18,9 | PC |

| VPN v PC (Mullvad klient) | 27 | 70,74 | 14,82 | VPN server (PC conf) |

| VPN na routeru (WireGuard) | 7 | 101,0 | 19,35 | VPN server (router conf) |

| VPN na routeru i v PC | 28 | 57,04 | 14,55 | VPN server (PC conf) |

Konfigurace a aktivace VPN na mikrotik Router

Aktualizace RouterOS

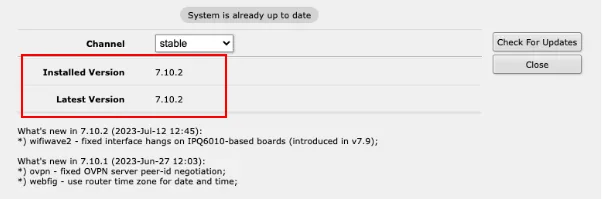

Funkce VPN je dostupná na OS Mikrotik Router od verze 7. Přihlaste se tedy do správcovského rozhranní mikrotik (url http://192.168.88.1/) a v sekci

System→Packages(http://192.168.88.1/webfig/#System:Packages.Check_For_Updates) ověřte, že máte verzi RouterOS 7 a vyšší. Jestliže Vám rozhraní ukazuje, že máte verzi 6 a přitom jste na poslední dostupné verzi, v okněChannelzvolte možnost“Upgrade”, čímž RouterOS upgradujete z OS verze 6 na OS verzi 7.

V RouterOS 7, v rozhraní

WebFigse nachází sekceWireGuard. (http://192.168.88.1/webfig/#WireGuard). Tuto sekci v následujících krocích použijeme pro konfiguraci připojení k VPN serveru a následně provedeme nastavení routeru tak, aby tohle připojení reflektoval při své funkci (komunikoval s internetem skrze daný VPN server).Safe mód

Jelikož budeme zasahovat do konfigurace routeru, přičemž můžeme cokoliv "rozbít" a tím ztratit přístup k routeru či internetu, aktivujeme tzv.

Safe modeSafe mód je jakési pracovní prostředí, při němž se všechny naše kroky reflektují ve funkci routeru, přičemž však, neukončíme-li řádně daný

Safe mód(pokud něco pokazíme), odpojením se od routeru, aniž bychomSafe módukončili, dojde k automatickému návratu konfigurace routeru do stavu přes spuštěnímSafe módu.Safe mód aktivujeme kliknutím na tlačítko

Safe modev liště panelů.

V případě, kdy bychom něco pokazili, aniž bychom byli v

Safe mmódu, typicky nejjednodušší opravou je reset Mikrotik Routeru do továrního nastavení.Aktivace VPN funkce v konfiguraci

V souvislosti s nastavováním VPN, jako první nastavíme VPN službu v rozhraní

Webfig/QuickSet(http://192.168.88.1/webfig/#Quick_Set). To provedeme zatržením poleVPN accessa nastavením hesla, respektive poleVPN password.

WireGuard konfigurace

WireGuard je moderní a vysoce efektivní protokol pro vytváření virtuálních privátních sítí (VPN). Byl navržen s cílem poskytnout rychlé a bezpečné spojení mezi zařízeními přes veřejnou síť, jako je internet. V našem případě budeme prostřednictvím WireGuard protokolu propojovat náš router s VPN serverem.

Konfigurační údaje pro připojení k VPN serveru

Nejjednodušší cestou, jak používat VPN, je prostřednictvím veřejných poskytovatelů VPN serverů, jakým je např. služba Mullvad VPN. V případě Mullvad získáte možnost za 4.5 euro měsíčně připojit k VPN serveru až 5 zařízební současně - tedy napříkald veškerá vaše zařízení v domácnosti skrze váš Mikrotik router + ještě další 4 (nejen nositelná) zařízení.

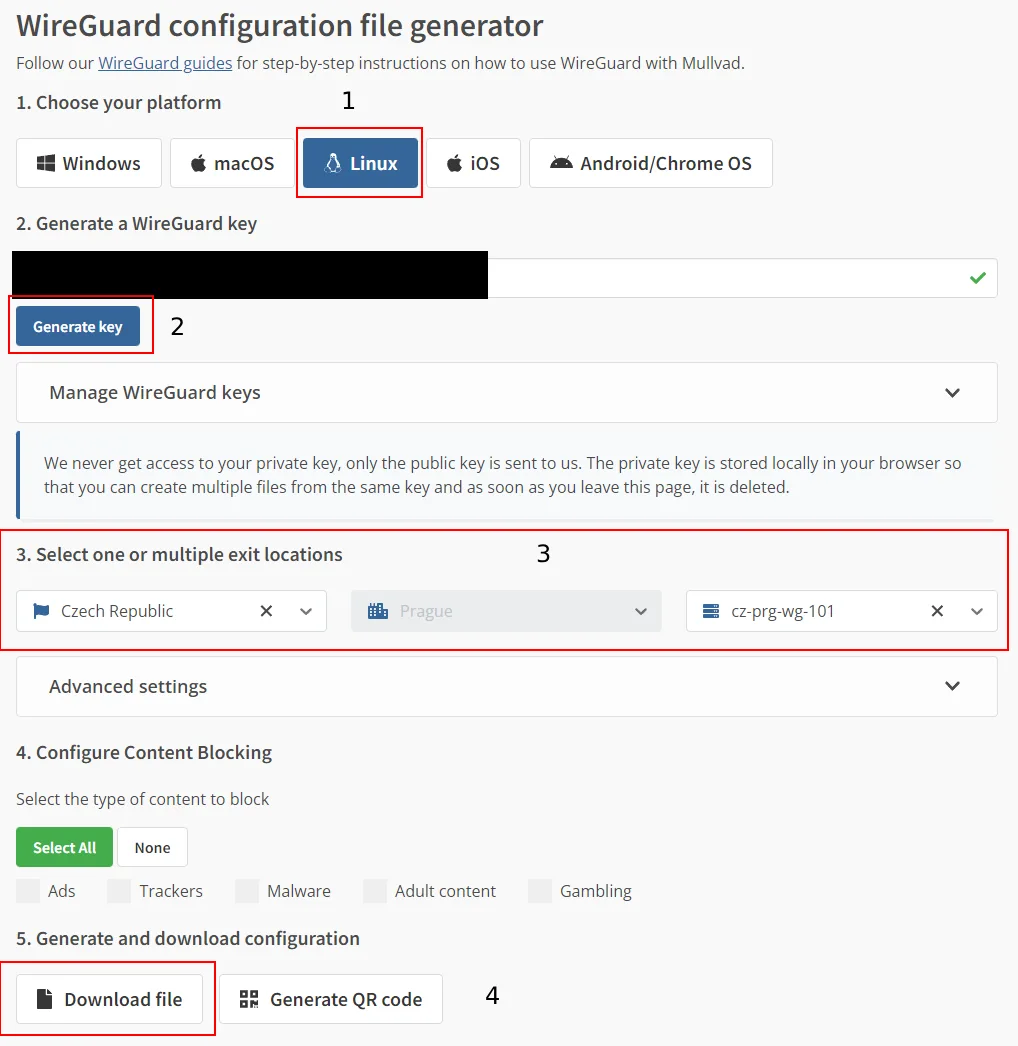

Výběr poskytovatele VPn služby je libovolný, co je však zásadní, to je poskytnutí WireGuard konfiguračních údajů pro připojení se k serveru VPN služby. Ty v případě Mullvad VPN lze získat v sekci Downloads/WireGuard configuration. Zde si zvolíme platformu

Linux, klikneme na tlačítkoGenerate Keya následně zvolíme, pro připojení k jakým MullVad VPN serverům chceme konfigurační soubory vygenerovat. Zde zvolíme napříkladCzech Republic→Prague→cz-prg-wg-101. SekceAdvanced settingsaConfigurate Content Blockingmůžeme vynechat. Jakmile máme navoleno, stiskneme tlačítkoDownload zip archive.

Po rozbalení staženého

.zipsouboru a otevřenícz-prg-wg-101.confv textovém editoru získáme obdobné konfigurační údaje:[Interface] # Device: Awesome Device PrivateKey = aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa (44zn) Address = bb.bb.bbb.bbb/bb,cccc:cccc:cccc:cccc::c:cccc/ccc DNS = dd.dd.d.d [Peer] PublicKey = eeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeeee (44zn) AllowedIPs = 0.0.0.0/0,::0/0 Endpoint = fff.ff.fff.ff:51820Údaje jsem záměrně pozměnil tak, aby na ně bylo jednodušší odkazovat. Port 51820 v rámci [peer] enpoint je výchozím portem, který mohl být případně změněn v sekci

Advanced settingspři nastavování požadavků na soubory ve službě Mullvad VPN.Nastavení sekce Wireguard - záložka

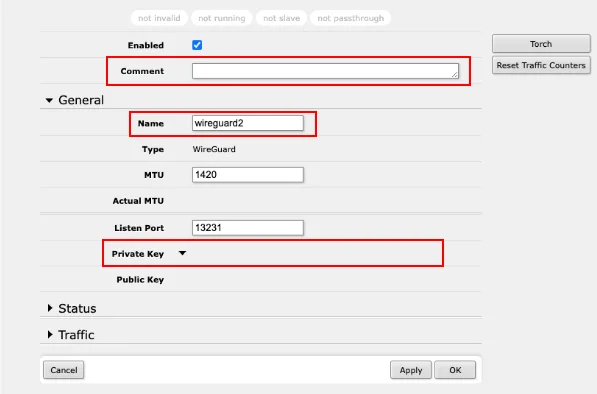

WireguardV rozhraní Mikrotik Routeru přejdeme do sekce

WebFig→WireGuard(http://192.168.88.1/webfig/#WireGuard). Zde zvolíme možnostAdd New, čímž se nám otevře okno přidání nového WireGuard připojení.

Vyplníme následující:

Comment- Zadáme si infomaci, že toto pravidlo bylo vytvořeno námi, kdy a za jakým účelem. Např DnešníDatum-WireguardVPNName- Zadáme název serveru (shodný s názvem otevřeného konfiguračního souboru.) Dle příkladu stažení tedycz-prg-wg-101PrivateKey- Po rozkliku šipky vložíme 44 místné PrivateKey číslo ze sekce [Interface] staženého konfiguračního souboru (v příkladovém souboru jde o hodnotu reprezentovanou písmenya)

Klikneme na tlačítko

Apply, čímž se automaticky provede následující:- Přiřazení

Actual MTUaPublic Key - Spuštění rozhraní v sekcích

WireGuardainterfaces

Nastavení sekce Wireguard - záložka

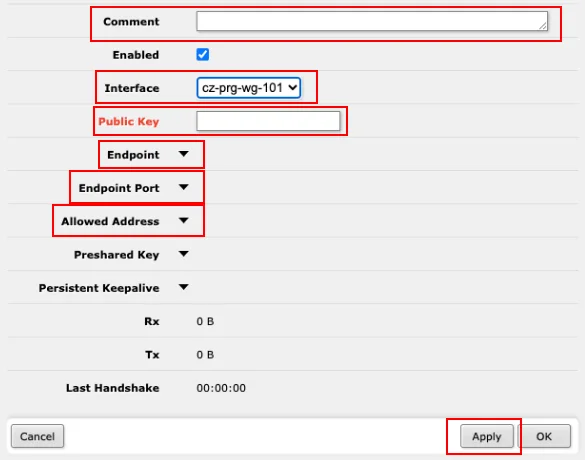

PeersV sekci

WebFig→WireGuardpřepneme na záložkuPeers. Kliknutím na tlačítkoAdd Newotevřeme okno přidání nového peeru.

Vyplníme následující:

Comment- Zadáme si infomaci, že toto pravidlo bylo vytvořeno námi, kdy a za jakým účelem. Např DnešníDatum-WireguardVPNInterface- Přiřadíme interface vytvořený v záložce [Wireguard], z příkladucz-prg-wg-101Public Key- Zadáme 44místnou hodnotuPublicKeyze sekce[peers]staženého konfiguračního souboru (hodnota označená písmenyev příkladovém konfiguračním souboru)Endpoint- zadáme hodnotuEndpoint(část před lomítkem) z konfiguračního souboru - v příkladovém souboru jde o hodnotufff.ff.fff.ffEndpoint Port- zadáme hodnotuEndpointportu (část za lomítkem) z konfiguračního souboru - v příkladovém souboru jde o hodnotu51820Allowed Address- zadáme hodnotuAllowedIPsz konfiguračního souboru - v příkladovém souboru jde o hodnotu0.0.0.0/0

Klikneme na Apply.

Přidání IP adresy Wireguard Interface do routeru

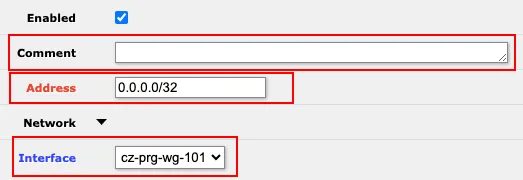

Přejdeme do sekce

webfig→IP→Addresses(http://192.168.88.1/webfig/#IP:Addresses) a klikneme na tlačítkoAdd New.

Vyplníme následující:

Comment- Zadáme si infomaci, že toto pravidlo bylo vytvořeno námi, kdy a za jakým účelem. Např DnešníDatum-WireguardVPNAddress- zadáme hodnotuAddressze sekce[Interface] konfiguračního souboru . V případě ukázkového souboru jde o hodnotubb.bb.bbb.bbb/bbInterface- Přiřadíme interface vytvořený v záložce [Wireguard], z příkladucz-prg-wg-101

Klikneme na Apply.

Přiřazení DNS serveru

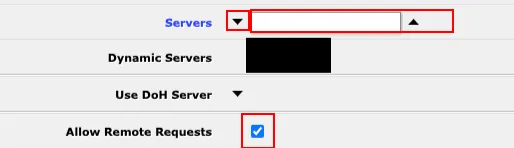

Přejdeme do sekce

webfig→IP→DNS(http://192.168.88.1/webfig/#IP:DNS).

Zde rozklikneme pole

Serversa přidáme hodnotuDNSze sekce [Interface] konfiguračního souboru. V případě ukázkového souboru jde o hodnotudd.dd.d.d. Dále se ujistíme, že je zatržená hodnotaAllow Remote Requests. Poté klikneme na Apply.Routování

Přejdeme do sekce

webfig→IP→Routes(http://192.168.88.1/webfig/#IP:Routes).Zde pomocí tlačítka

Add Newotevřeme okno nastavení nového routování.

Routování

Dst. Address→VPN server GatewayPo kliknutí na tlačítko

Add new, vyplníme následující:Comment- Zadáme si infomaci, že toto pravidlo bylo vytvořeno námi, kdy a za jakým účelem. Např DnešníDatum-WireguardVPNDst Address- Zadáme hodnotu0.0.0.0/0Gateway- Zadáme hodnotu Gateway pro WireGuard. Typicky%<nazev>, v ukázkovém případě%cz-prg-wg-101. Tato hodnota se nachází na mnoha místech v rozhraní RouterOS (např i v existujících routech v aktuálně otevřeném routing sekci), stačí dohledat a zkopírovat.

Klikneme na Apply.

Defaultní route

V konfiguraci routů si povšimněme, že nyní máme nakonfigurovány 2 defaultní routy s

Dst. Addresso hodnotě0.0.0.0/0. V optimálním případě bychom potřebovali původní pravidlo zakázat a ponechat pouze naše nově přidané pravidlo odkazující na VPN wireguard. Tento route bohužel prostřednictvím UI zakázat nelze, pouze smazat.Zatím jej tedy ponecháme a smažeme až v případě potřeby, viz bod 3 - Otestování IP. Pokud jej však budeme mazat, vytvoříme si totožný route manuálně a ihned jej přepneme do stavu

Disabled. Tím, v případě nutností smazání defaultního routu, a poté potřebě deaktivace VPN routu, jej budeme moci kdykoli povolit a tím internet opětovně zprovoznit.V případě, že defaultní route jste smazali, můžete jej kdykoli vytvořit - jde o route s Dst. Address

0.0.0.0/0odkazující naImmediate Gatewayadresy Gateway "%ether1".Routování

Peer VPN endpoint→Router Dst Address(dobrovolné)Po kliknutí na tlačítko

Add new, vyplníme následující:Comment- Zadáme si infomaci, že toto pravidlo bylo vytvořeno námi, kdy a za jakým účelem. Např DnešníDatum-WireguardVPNDst Address- Zadáme hodnotuEndpointbez portu ze sekce [Peers] konfiguračního souboru. V případě ukázkového souboru jde o hodnotufff.ff.fff.ff.Gateway- Zadáme hodnotu, kterou v seznamu existující routů (http://192.168.88.1/webfig/#IP:Routes) nalezneme jakoGatewayhodnotu u řádku sDst addressrovnou hodnotě0.0.0.0/0

Klikneme na Apply.

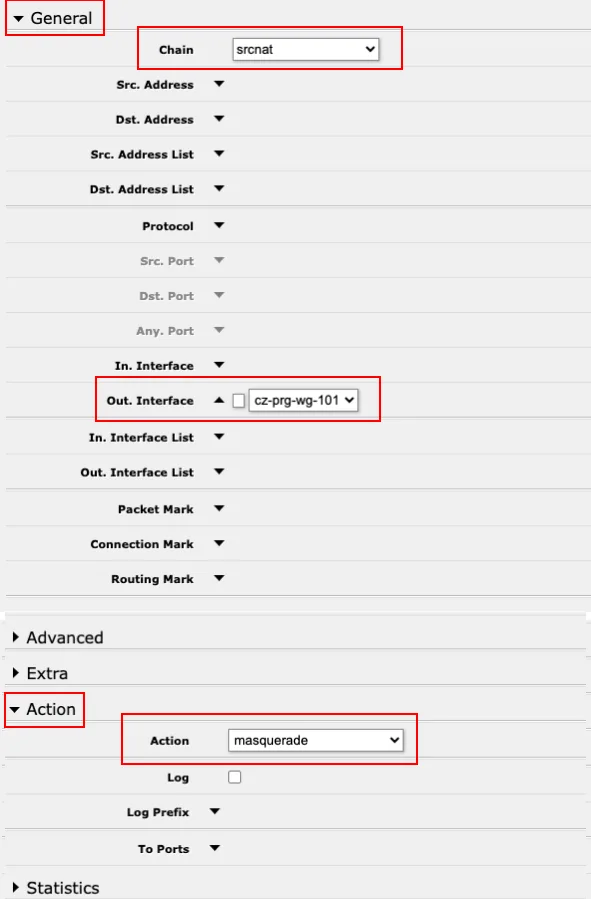

Nastavení NAT pravidla ve Firewall

Přejdeme do sekce

webfig→IP→Firewalla přepneme se na záložkuNAT(http://192.168.88.1/webfig/#IP:Firewall.NAT). Zde klikneme na tlačítkoAdd newa vyplníme následující:

Chain= srcnatOut. Interface= Wireguard interface, v případě ukázkové konfiguracecz-prg-wg-101Action= masquerade

Klikneme na Apply

Otestujeme naši IP

Prostřednictvím např. webu https://www.mojeip.cz/ zjistíme aktuální IP adresu (mělo by se jednat o adresu VPN serveru). Pokud se zobrazuje skutečná IP adresa počítače, VPN není správně nastaveno.

- Jestliže máme stále původní IP adresu, je pravděpodobné nutné odstranit výchozí routing, viz bod 2.9 - Defaultní Route. Ovšem, vemte na vědomí, že v ppřípadě deaktivace VPN bude pravděpodobně nutné ostraněný route opět doplnit.

Jestliže máme problém s připojením, můžeme zkusit rozšířit

webfig→IP→Firewall/FilterRuleso nové pravidlo povolující tok dat do Wireguard. To se provedeme následovně:- V

Firewall/Filter Rules(http://192.168.88.1/webfig/#IP:Firewall) klikneme na tlačítkoAdd new Chainzvolíme možnostOutputDst. Addresspoužujeme adresuPeer Endpointz konfiguračního souboru. V případě ukázkového souboru jde o "ff.ff.fff.ff".Protocolzvolíme možnostudp.Dst. Portpoužujeme port z adresyPeer Endpointz konfiguračního souboru. V případě ukázkového souboru jde o51820.ActionzvolímeAccept.

- V

Deaktivace VPN

VPN na routeru lze aktivovat a deaktivovat jedním klikem skrze povolování a zakázání routu vedoucího na Wireguard (sekce

webfig→IP→Routes- http://192.168.88.1/webfig/#IP:Routes), a to na tlačítkoD(Disable) popř.E(Enable).Samozřejmostí je, že v témže čase musíte mít povolen Defaultní route.

Deaktivace Safe módu

Jestliže vše funguje, jak má, deaktuvujeme Safe mód a tím aktuální konfiguraci routeru ztvrdíme.

Hledáte-li postup, jak aktivovat Mullvad VPN na serveru, přejděte na Wiki Instalace Mullvad VPN na Ubuntu Server v 10 krocích.